La gestion des risques fait aujourd’hui partie intégrante du management de la sécurité des systèmes d’information (MSSI). Devenus un véritable enjeu depuis plusieurs années déjà, les risques cyber ne peuvent plus être négligés, du fait des impacts financiers colossaux qu’ils peuvent engendrer pour les organisations. Pour ce faire, les équipes de sécurité IT et notamment les Responsables de la Sécurité des Systèmes d’Information (RSSI) emploient les grands moyens pour évaluer les risques.

Dans le cadre de la gestion des risques, plusieurs écoles s’affrontent. D’un côté, l’ISO 27005, une norme internationale conforme à la norme de référence en matière de management des risques : l’ISO 31000[1]. Elle fonctionne selon le principe d’amélioration continue, que l’on retrouve notamment dans la norme ISO 27001 et développée autour du célèbre Plan, Do, Check, Act (PDCA)[2].

De l’autre, on retrouve la méthode Ebios Risk Management (Ebios RM), créée il y a plus de 25 ans par l’Agence Nationale de Sécurité des Systèmes d’Information (ANSSI). Méthode 100% Made in France, cette dernière est très populaire dans l’Hexagone[3], mais peine à trouver des usagers à l’étranger.

Il existe également la Méthode Harmonisée d’Analyse de Risques, abréviée sous le sigle MEHARI. Cet autre standard a été développé par le Club de la Sécurité de l’Information Français (Clusif), pour la première fois en 1996[4]. Plus récent que ses deux autres concurrents cités plus haut, ce standard s’adresse davantage aux organisations de taille plus modeste, ne comptant qu’un seul site, ainsi qu’une organisation des systèmes d’information « centralisée[5] ».

Mais alors, qu’est-ce qui différencie ces standards de gestion des risques ? Ont-ils un lien ? Comment savoir lequel de ces trois standards appliquer au sein de son organisation ?

ISO 27005, Ebios, MEHARI… De quoi parle-t-on exactement ?

Si certaines similitudes peuvent être trouvées entre les trois standards, leurs origines ainsi que leurs contextes de création ne sont absolument pas les mêmes.

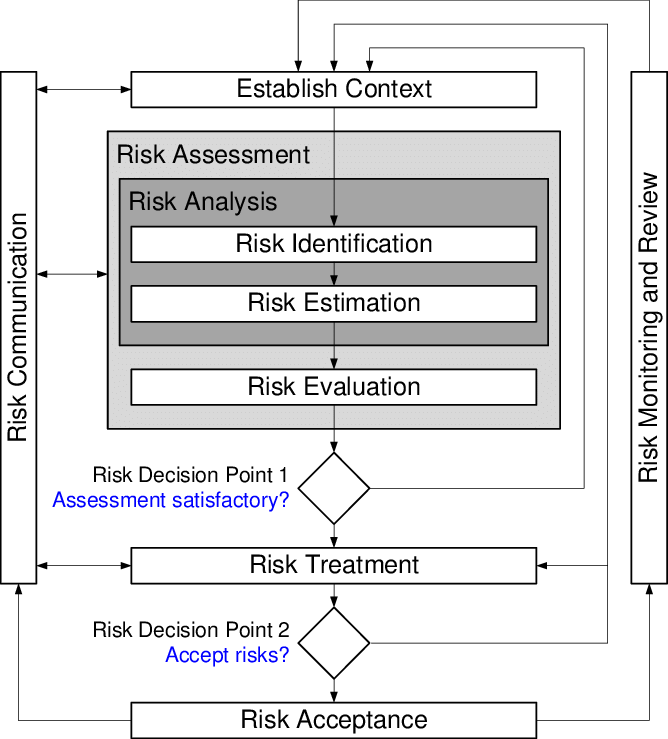

En ce qui concerne la norme ISO 27005, cette dernière découle directement de la norme ISO 27001. Elle fonctionne selon le procédé d’amélioration continue et est présentée comme un sous-processus de cette dernière[6].

Les principales étapes de la norme ISO 27005 font ainsi directement référence au processus PDCA de la norme ISO 27001. Au-delà de la cohérence nécessaire entre le fonctionnement de ces deux normes, ce dernier permet également d’améliorer continuellement la gestion des risques au sein de l’organisme concerné.

L’analyse de risques est d’ailleurs une des étapes incontournables dans le cadre de l’implémentation d’un système de management de la sécurité des systèmes d’information (SMSI) au sein d’un organisme. Cet aspect renforce d’autant plus la complémentarité inhérente entre l’ISO 27001 et l’ISO 27005.

Schéma détaillant le process d’une analyse de risques produite sous l’égide de la norme ISO 27005

Source : https://www.researchgate.net/figure/ISO-IEC-27005-Risk-Management-Process-16_fig2_320821063

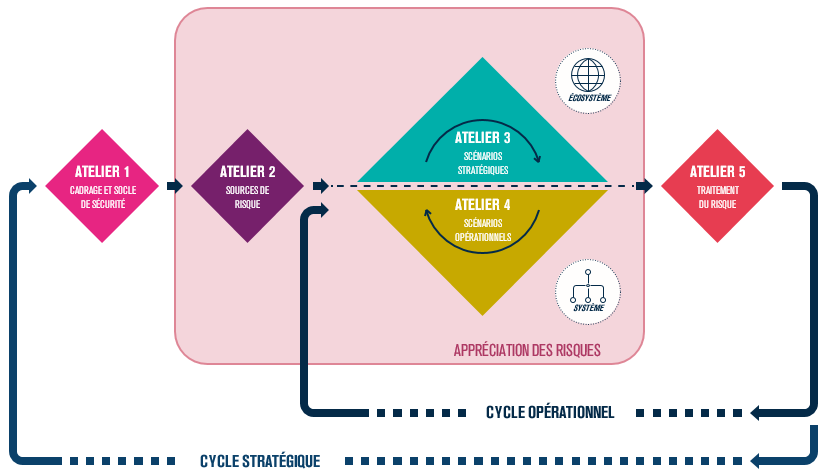

Pour ce qui est d’Ebios RM, le contexte de création n’est pas du tout le même. Cette méthode a vu le jour en 1995[7] par le biais de l’ANSSI, avec un enjeu double pour l’époque : d’une part, cette création intervenait seulement cinq ans après le lancement officiel du World Wide Web[8]. D’autre part, il s’agissait de proposer une démarche plus itérative que l’ISO 27005 « sans pour autant proposer de méthode au sens strict », dixit le Club Ebios[9]. Aujourd’hui, cette méthode est majoritairement appliquée en France[10].

Composée de cinq ateliers, cette méthode propose une analyse de risques progressive, permettant d’appréhender l’ensemble de l’écosystème de l’organisme. Avec l’identification des valeurs métiers, suivie de la rédaction des scénarios stratégiques puis opérationnels, s’achevant par la phase de traitement des risques, Ebios RM a l’avantage d’être superposable dans la très grande majorité des organismes, tout en garantissant une vision exhaustive des risques.

Présentation des cinq ateliers itératifs d’Ebios RM

Source : https://www.all4tec.com/blog/guides/ebios-risk-manager/

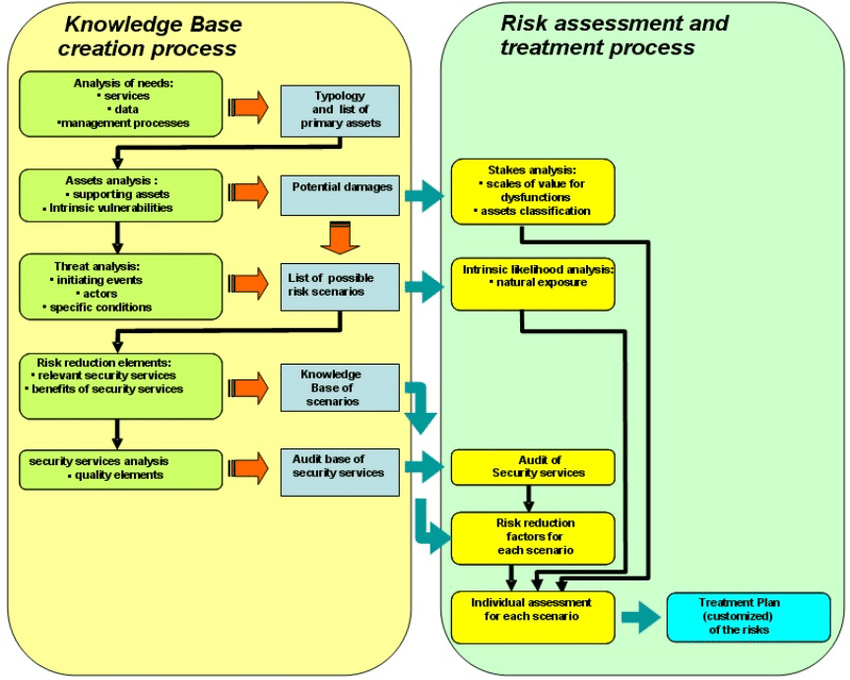

Un autre standard de gestion des risques a également fait son apparition dans la deuxième moitié des années 1990 : MEHARI. Comme Ebios RM, il s’agit d’une méthode de gestion des risques itérative, qui se compose de quatre étapes :

- Recherche et analyse des dysfonctionnements potentiels

- Diagnostic de l’état des services de sécurité

- Evaluation des risques résiduels

- Définition des plans de sécurité

Créé par le Clusif, ce standard ne fixe pas seulement les identification et évaluations des risques. Il vise également à « mettre en évidence les mesures permettant de ramener les risques à un niveau acceptable[11] ».

Ce standard reste néanmoins lui aussi étroitement lié aux normes ISO. En effet, d’après le Clusif lui-même, MEHARI est spécialement adapté « aux entreprises ou organismes qui souhaitent un alignement complet des services de sécurité sur les contrôles de l’ISO 27002 : 2013[12] ».

Démarche MEHARI

Source :https://www.researchgate.net/figure/The-MEHARI-Risk-Management-Process-Source-16_fig3_308887372

MEHARI

Schéma représentant la démarche itérative de MEHARI

Comme ses deux autres standards « concurrents », MEHARI débute par un état des lieux global de l’activité de l’organisation sur laquelle l’on souhaite mener notre analyse de risques. Cette première phase a notamment pour objectif de détecter de potentiels dysfonctionnements, pouvant avoir des conséquences plus ou moins graves sur le SI de l’organisation.

La deuxième étape est cependant très différente de l’ISO 27005 ou d’Ebios RM, puisqu’elle consiste en un diagnostic de l’état des dispositifs de sécurité de l’entreprise. Par le biais d’entretiens avec les différents responsables de la sécurité, tant opérationnelle qu’organisationnelle, elle permet d’établir un constat sur l’état du fonctionnement général des mesures de sécurité au sein du SI.

Enfin, étroitement liées, les étapes 3 et 4 de MEHARI marquent la fin du processus, d’abord par l’analyse des risques en tant que telle, menée différemment des autres standards vus plus hauts. En outre, cette analyse résulte avant tout du diagnostic des dispositifs de sécurité considérés comme « défaillants » dans l’étape 2, et donc des plans de traitement à mettre en œuvre afin de réduire lesdits risques. C’est d’ailleurs l’objet de la quatrième étape, qui consiste à définir ces plans de sécurité.

MEHARI diffère ainsi de la norme ISO 27005 et d’Ebios RM par la manière d’analyser les risques ainsi que par ses références. En effet, là où l’ISO 27005 est liée à l’ISO 27001, MEHARI est liée à l’ISO 27002. Néanmoins, sa démarche itérative composée de ses quatre étapes rappelle la structure d’Ebios RM.

Un fonctionnement et des points forts différents

Si ces trois référentiels sont distincts, c’est avant tout lié au fait que chacun présente des manières différentes d’aborder la gestion des risques. Cette différence d’appréhension des risques cyber explique entre autres le choix des organisations dans la préconisation de l’un de ces référentiels en particulier.

Par exemple, la norme ISO 27005 est quasi-systématiquement utilisée par les organisations étant déjà certifiées ISO 27001. Ce choix est avant tout fait dans une logique de cohérence et de continuité par les RSSI, qui préfèrent légitimement rester dans l’environnement ISO afin d’optimiser la sécurisation de leurs SI. Comme nous avons pu le constater, le processus de gestion des risques cyber décrit dans la norme ISO 27005 s’inscrit d’ailleurs parfaitement dans la roue Plan Do Check Act de sa grande sœur, la norme ISO 27001. En outre, dans le domaine de la SSI, les normes ISO 27000 sont une référence, ce qui explique pourquoi nombre de RSSI et d’organisations décident de se tourner vers elles, notamment concernant la gestion des risques cyber.

Ebios RM, quant à elle, propose une appréhension différente de la gestion des risques cyber. Sa présentation et son déroulé itérative permet, atelier après atelier, de prendre pleinement conscience de l’écosystème dans lequel évoluent ses systèmes d’information. Cette prise de conscience de l’environnement, externe comme interne entourant les actifs de l’organisation, permet au RSSI de pouvoir facilement identifier les scénarios de risque les plus importants. Cette identification effectuée et détaillée – via des scénarios stratégiques et opérationnels – facilite ainsi grandement le choix des mesures à mettre en place afin de réduire les risques identifiés au préalable.

Concernant MEHARI, cette dernière innove par deux points importants. D’une part, il s’agit, au même titre qu’Ebios RM, d’une méthode itérative. Plusieurs ateliers sont ainsi prévus afin de mieux appréhender l’environnement de son organisation. D’autre part, MEHARI propose des bases de connaissances différentes en fonction de la taille de l’organisation concernée par l’analyse de risques. Ainsi, la méthode s’adapte automatiquement aux besoins de l’organisation en termes de taille et d’effectifs. Ces bases de connaissance sont d’ailleurs, concernant le traitement des risques identifiés, liés à la norme ISO 27002.

Une différence de statuts entre les trois standards

Si Ebios RM est une méthode reconnue en France, elle peine à rencontrer un succès similaire à l’étranger. Pour rappel, la norme ISO 27005 dépend directement de l’Organisation Internationale de Normalisation (ISO) ainsi que de la Commission Electrotechnique Internationale (CEI). Elle est donc élaborée par deux organismes privés indépendants.

A l’inverse, Ebios RM a été créée par l’ANSSI, agence gouvernementale française chargée de la sécurité des systèmes d’information (SI). De fait, ce standard est plus naturellement lié à l’écosystème des entreprises françaises, ce qui explique à la fois son succès de déploiement dans l’Hexagone, mais aussi ses difficultés à s’exporter à l’international.

Concernant MEHARI, il s’agit encore d’un autre statut, puisque ce standard a été élaboré par le Clusif, une « association de promotion de la cybersécurité, réunissant entreprises et administrations autour du développement des bonnes pratiques pour la sécurité du numérique[13] ». Il ne s’agit donc ni d’une agence dépendant d’un gouvernement étatique, ni d’un organisme normatif comme l’ISO ou le CEI. Son cadre d’application et/ou de déploiement diffère encore des autres standards cités auparavant.

Mais à la fin, qui gagne ?

La principale idée de cet article et de ces comparaisons n’est pas de mettre en valeur un standard plus qu’un autre ou de les dénigrer. Le but est plutôt de comprendre la manière dont ces derniers ont été construits et dans quels contextes. Il est également pertinent de constater les similitudes pouvant exister entre eux, afin de comprendre les raisons pour lesquelles certaines organisations vont préférer un standard à un autre.

Finalement, l’essentiel se trouve dans le fait que chaque organisation puisse trouver le standard le plus en adéquation avec son mode de fonctionnement interne ainsi que ses propres objectifs en termes de sécurité des systèmes d’information. Avec les nouvelles menaces pesant sur les entreprises et les impacts colossaux qu’ils peuvent provoquer, notamment sur le plan financier, l’essentiel demeure la prise de conscience du top management de cet environnement hostile afin de protéger ses actifs les plus importants.

Qu’il s’agisse de la norme ISO 27005, d’Ebios RM ou de MEHARI, ces trois standards ont été élaborés afin de répondre de la manière la plus efficace possible aux enjeux soulevés par les cybermenaces aujourd’hui.

Plus globalement, ces trois standards, bien que différents, reposent sur une même logique que l’on peut retrouver dans chacun d’eux, à savoir une première partie consacrée à l’établissement d’un contexte au sein de l’organisation, puis d’une deuxième étape permettant de constater les risques associés à ce contexte, ainsi qu’à l’élaboration de scénarios de risques, qui seront ensuite évalués et classés dans une troisième étape. Enfin, une quatrième et dernière étape permet de mettre en œuvre un plan de traitement des risques afin de réduire ceux étant les plus probables et/ou impactants pour l’organisation.

Pour terminer, il faut également garder à l’esprit que ces trois standards sont susceptibles d’évoluer dans les prochaines années, afin de continuellement à s’adapter aux besoins des organisations en termes de gestion des risques cyber. Il serait donc pertinent de réitérer une comparaison entre ces trois standards, afin de pouvoir étudier les éventuels impacts de ces évolutions sur la manière dont les organisations se les approprient.

[1] https://www.isit.fr/fr/article/quel-est-le-lien-entre-ebios-rm-la-norme-iso-27005.php

[2] https://www.c-risk.com/fr/blog/iso-27005

[3] https://www.isit.fr/fr/article/quel-est-le-lien-entre-ebios-rm-la-norme-iso-27005.php

[4] https://clusif.fr/services/management-des-risques/les-versions-de-mehari/mehari-standard/

[5] https://clusif.fr/services/management-des-risques/les-versions-de-mehari/mehari-standard/

[6] https://www.skills4all.com/cybersecurite-tout-ce-que-vous-devez-savoir-sur-la-norme-iso-27005-risk-manager/

[7] https://cyber.gouv.fr/la-methode-ebios-risk-manager

[8] https://www.bercynumerique.finances.gouv.fr/breve-histoire-du-web

[9] https://club-ebios.org/site/category/origine/

[10] https://www.isit.fr/fr/article/quel-est-le-lien-entre-ebios-rm-la-norme-iso-27005.php

[11] https://clusif.fr/services/management-des-risques/les-fondamentaux-de-mehari/

[12] https://clusif.fr/services/management-des-risques/les-versions-de-mehari/mehari-standard/

[13] https://clusif.fr/le-clusif/