Du 18 au 21 novembre 2024 s'est tenu l'European Cyber Week (ECW) à Rennes, dans le berceau historique des télécommunications. Chaque année, cet événement rassemble des experts de la cyberdéfense et des nouvelles technologies, reconnus tant en France qu’en Europe, pour échanger, partager des connaissances et discuter des enjeux de demain.

Habitué à participer à cet événement majeur, j'ai eu cette année l'opportunité de représenter Squad, en contribuant à la tenue de notre stand. Pour cette nouvelle édition, notre espace d'exposition a été entièrement repensé, afin de mettre en avant nos nouvelles activités d’expertise suite à l'intégration de Newlode et Scassi au groupe.

Cela a été l'occasion d'échanger avec différents acteurs du métier ou des participants curieux, mais aussi avec des talents en quête de nouvelles expériences professionnelles.

Participer à l'ECW, c'est aussi pour moi, en tant qu'expert en sécurité informatique, l'occasion idéale de consolider ma veille technologique et de renforcer ma pertinence sur ma mission de prestation.

Les conférences proposées cette année sont particulièrement enrichissantes et permettent d'approfondir des thématiques cruciales pour l'avenir de notre secteur d'activité.

L'intelligence artificielle au profit des services renseignement

Lors de la première conférence du mardi, Frédéric Valette, directeur technique de la DGSE (Direction générale de la Sécurité extérieure), a expliqué que l'intelligence artificielle joue déjà un rôle essentiel au sein du "bureau des légendes". Elle permet notamment d’extraire des informations clés dans l’immense masse de données collectées par les "oreilles" du service. Une intelligence artificielle (IA) interne, classifiée, est mise en œuvre pour des tâches stratégiques comme la traduction de langues rares, l’interprétation d’images satellites ou encore l’analyse approfondie et automatisée du contenu de disques durs récupérés sur les théâtres d'interventions. Un assistant virtuel interne, spécialement conçu pour accompagner les collaborateurs dans les tâches administratives, est utilisé. Il sert également de soutien dans le développement logiciel et contribue, selon leurs estimations, à une augmentation significative de la productivité. Heureusement, cela n'implique pas une réduction d'effectifs, mais une amélioration globale de l'efficacité du service. La présentation a également porté sur les risques liés à l’intelligence artificielle, de l'autre côté de leurs murs, tels que l’automatisation des cyberattaques, l’exploitation des vulnérabilités, ou encore le développement de malwares intelligents capables de s’adapter et d’optimiser des attaques Distributed Denial of Service attack (DDoS) en s'adaptant en temps réels aux meilleures chemins possibles. J'ai ainsi été agréablement surpris par la capacité de la DGSE à intégrer des solutions émergentes pour des opérations touchant à la sécurité nationale avec des résultats très satisfaisants.

Les VPN IPSec à l'ère du post-quantique - les travaux de recherche en cours

De la petite entreprise au réseau multisite de l'industriel de défense en passant par le travailleur en nomadisme, l'utilisation de Virtual Private Network (VPN) IPSec est omniprésente. Maintenant, imaginez un monde où les algorithmes de cryptographie aujourd'hui utilisés sont cassés par l'ordinateur quantique : la confidentialité, l'intégrité et la protection contre les attaques par rejeu ne seront plus assurés.

Pire encore, les attaques "Harvest now, decrypt later" sont déjà d'actualité : avec un passage à la cryptographie post-quantique (PQC) prévu aux environs de 2035, les données interceptées aujourd’hui pourraient être déchiffrées à l’avenir.

C'est ainsi que l'Etat français dans son plan d'investissement France 2030 a investi dans des projets de recherche en cryptographie post-quantique dont "X7PQC". Ce dernier fut l'objet de la présentation de Cédric Tavernier de la société Hensoldt au sujet de l'extension post-quantique de IPSec/IKEv2 et TLS.

L'intervenant a pu nous expliquer que la plupart des solutions cryptographiques sur le marché (OpenSSL, StrongSwan, etc.) sont conformes avec les algorithmes post-quantiques grâce au projet Open Quantum Safe (OQS) qui fournit une bibliothèque C en source ouverte. Ainsi, nous avons à travers cet exemple que l'implémentation d'algorithmes est déjà possible.

Un des défis restants est la migration vers des solutions de PQC. Bien qu’il n’existe pas encore de standards universels, les autorités gouvernementales (ANSSI, BSI, etc.) recommandent des approches hybrides combinant cryptographie classique et PQC. Ces approches varient : opérations successives (classique puis PQC) ou utilisation superposée de certificats et protocoles classiques et PQC.

Les VPN IPSec à l'ère du post-quantique - les solutions technologiques

Lors d'une autre conférence animée par un consortium d'entreprises de sécurité, j'ai pu découvrir des solutions technologiques déjà disponibles ou en développement.

Avant tout, ils ont poursuivi le détail des recherches à l'état de l'art, en expliquant que la standardisation progresse grâce au processus du NIST lancé en 2016. Un premier standard basé sur les lattices (réseaux euclidiens) a été publié, et la standardisation de l'algorithme Falcon (FN-DSA) devrait être finalisé dans l'année.

Par ailleurs, de nouveaux certificats X.509 rétro-compatibles et adaptés à la PQC sont en cours de développement, permettant pour certains leur intégration dans des systèmes "legacy", comme Catalyst ou Chameleon. Les intervenants ont également présenté les grandes étapes de migration vers la cryptographie post-quantique :

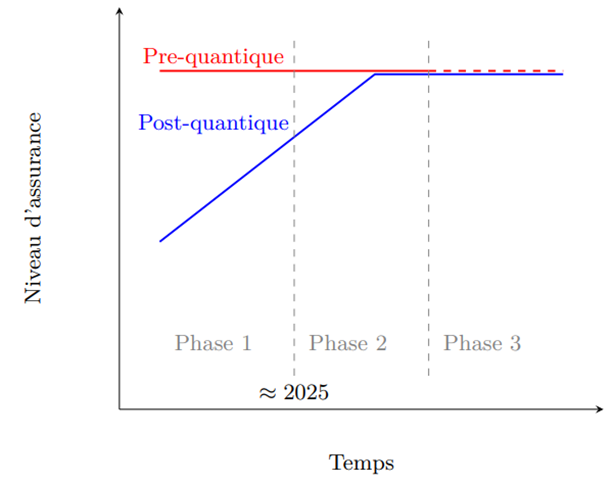

- Phase 1 (dès 2025) : mise en place de l'hybridation,

- Phase 2 (2026 à 2027) : intégration de la PQC avec une approche d'agilité cryptographique,

- Phase 3 (2028 à 2029 : adoption complète de la cryptographie purement post-quantique.

Source : cyber.gouv.fr

Un focus a de nouveau eu lieu sur la manière de réaliser l'hybridation pré-quantique et post-quantique. Par exemple, il pourrait être envisageable de préserver les chiffreurs pré-quantiques mais encapsuler leurs tunnels avec la mise en place d'autres paires de chiffreurs compatibles PQC ou encore mettre à jour les chiffreurs existants avec un firmware permettant le PQC si l'éditeur le permet.

Ces évolutions nécessiteront une adaptation des infrastructures actuelles tout en prenant en compte les contraintes de performance, notamment sur les systèmes embarqués où la latence reste un enjeu majeur. En effet, les clés de chiffrement peuvent être très longues. Ainsi, la question de la fragmentation des paquets réseau ou encore la capacité de calcul de systèmes embarqués reste à prendre en compte.

J'ai retenu de cette conférence que malgré une date de passage au post-quantique semblant éloignée, il est nécessaire de prévoir dès aujourd'hui la migration post-quantique, à travers des solutions hybrides, pour laisser peu à peu place à de l'agilité cryptographique et si applicable, une mise en place complète des algorithmes post-quantiques.

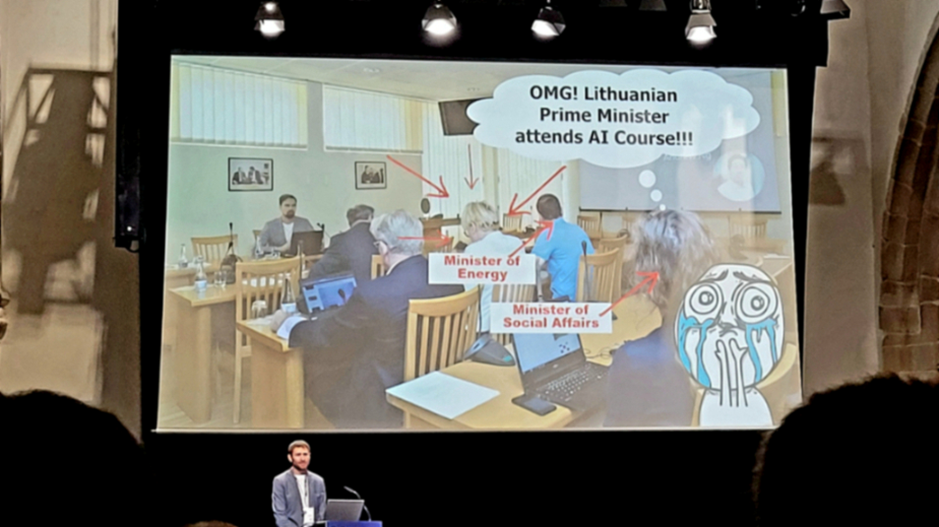

Etat des lieux de la cybersécurité en Europe : point de situation en Lituanie La journée de mercredi a été marquée par l’intervention de l’ancien ministre lituanien de l’économie et de l’innovation, Elijus Čivilis. Son discours, volontairement original, mettait en avant la fierté pour l'équipe nationale de basket tout en illustrant avec le même enthousiasme la stratégie de résilience numérique adoptée par notre voisin balte avec le même engouement. Il a insisté sur l’importance de sensibiliser l’ensemble des acteurs, à tous les niveaux, aux questions de cybersécurité. Cette démarche inclut la formation des ministres sur des thématiques comme l’intelligence artificielle, une forte implication des femmes dans le domaine de la cybersécurité, et un effort continu pour attirer de nouveaux talents et soutenir les secteurs à forte valeur ajoutée.

Il était très intéressant d'avoir ce point de vue et ce retour d'expérience, car nous sommes au quotidien concentré sur notre environnement sans pour autant être attentif sur ce qui se produit à des centaines de kilomètres de chez nous.

L'Europe et l'investissement dans le développement de solution souveraines et innovantes : cas du projet EU-Guardian

J'ai assisté à une présentation captivante de EU-Guardian, financé par l’Union européenne, qui vise à automatiser la gestion des incidents et les processus de cyberdéfense grâce à l’intelligence artificielle. Nous avons à faire à une solution souveraine d'orchestrateur de sécurité (SOAR). Cet outil est capable de visualiser et d’analyser des tentatives d’attaques en modélisant les liens entre incidents et alertes sous forme de graphes.

J’ai été particulièrement impressionné par la capacité du logiciel à fournir une analyse complète et détaillée des alertes, incluant un résumé des événements, des indices de compromission, les menaces identifiées comme l’exfiltration ou les attaques sur la chaîne d’approvisionnement, ainsi que des actions précises à entreprendre, comme isoler une machine spécifique ou analyser des logs d’application. L’assistant peut également recommander des actions de remédiation en s’appuyant sur la base de données de gestion de configuration (CMDB) du système concerné, et retrouver des fichiers de configuration contenant les vulnérabilités identifiées. Cette capacité à automatiser des processus complexes représente, à mes yeux, une avancée majeure pour la cybersécurité.

Il est temps de rentrer ! Cette année, l’ECW s'est distinguée par une forte dominante sur l'intelligence artificielle et les enjeux post-quantiques. Après deux journées intensives, je suis reparti du salon avec la satisfaction d'avoir appris des choses sur des sujets sur lesquels je n'ai pas l'habitude de travailler, approfondir mes connaissances sur des solutions technologiques que je peux avoir l'occasion de rencontrer en mission, et surtout avoir contribué à affirmer la présence de Squad dans le domaine de la sécurité informatique.