Après avoir participé au Hack 2023 et avoir assisté à bon nombre de conférences ainsi qu'avoir participé à quelques workshops, il est venu le temps de faire un petit retour d'expérience sur ces deux journées. Un RETEX proposé par Didier ZANELLO et Mickaël DANGLETERRE, experts au sein de notre agence nantaise.

Chaque édition de cet évènement implique un programme dense et excitant :

- Participer aux diverses conférences/rumps,

- Participer aux différents workshops

- Revoir les amis et les connaissances

- Echanger sur les thèmes abordés en conf

- Particper au Bug Bounty, aux divers challenges, au CTF, etc... (et j'en oublie surement)

Bref cela nous laisse peu de temps pour vagabonder. Une fois de plus les conférences étaient pour la plupart intéressantes mais retour sur celles qui nous ont particulièrement marquées :

Inside Black Hat : Defending one of the most hostile networks in the world

Cette conférence très intéressante, animée par Grifter, nous présentait le chemin à prendre afin de mettre en place et de superviser le réseau utilisé lors de la conférence de Black Hat.

Après nous avoir présenté l'architecture du réseau mis en place, Grfiter est rentré dans le sujet qui nous intéresse tous : que se passe-t-il vraiment dans ces conférences?

La conférence Black Hat est l'une des conférences les plus importantes dans le monde lié au monde de la cybersécurité. On y retrouve tout type de personnes (des gentils comme des méchants) avec des objectifs bien évidemment différents. Certains viennent pour se former, d'autres pour les confs, d'autres pour les worshops, d'autres pour nuire, etc... On entends également beaucoup de bruits de couloirs qui disent qu'il ne faut pas se rendre à ces conférences avec son téléphone, utiliser un VPN en permanence, etc...

Cependant, les règles restent simples: tout ce qui est illégal reste illégal mais tout le reste est autorisé. Et voilà c'est fini!

Non je rigole, mais cela permet donc de voir des choses en tous genres. Il nous racontait que la supervision voyait passer du sniffing dans tous les sens, les diverses attaques présentées lors des différents workshops, des objets connectés de tous types lors de leurs interventions mais également de vraies attaques que ce soit sur les postes/réseaux internes mais également des attaques qui ciblaient même des réseaux extérieurs en ayant vraiment l'intention de nuire.

Lors de ce dernier type de flux, l'équipe du NOC/SOC en place intervenait et il une simple intervention de leur part suffisait à faire taire les éléments les plus dangereux. En effets la supervision arrive précisément à identifier les postes et les utilisateurs ce qui leur permet de bien cibler les personnes. De plus la totalité de ce qui transite sur le réseau est loggé. Cela permet de dissuader les membres les plus vigoureux lors de l'intervention de l'équipe de supervision de stopper leurs attaques.

En ce qui concerne les anecdotes qu'il nous a présenté ainsi que les gadgets trouvés sur site, on trouve de tout: des clés USB disséminées sur le sol avec du contenu suspicieux, des objets connectés en tout genre et fabriqués plus ou moins rustiquement, etc... On ne se rends pas compte à quel point il y a une différence de mentalité entre ce qui se passe lors de ces conférences et ce que l'on peut connaitre nous en France ou sur les autres conférences.

Comme il nous l'a présenté également l'équipe de supervision profite des remontées de logs afin de faire de la sensibilisation en direct et lorsque notamment ils voient passer des mots de passes, des credentials ou d'autres informations sensibles en clair. Lors de ces interventions et régulièrement un petit rappel des bonnes pratiques (qu'il n'a pas hésité à rappeler en même temps lors de sa conférence) sont de mise. Une fois encore et on ne le dira jamais assez toujours faire attention à nos données.

Enfin, contrairement à ce que l'on penser une fois de plus, le nombre de membres de l'équipe déploiement puis supervision n'est pas si énorme que cela pour un évènement de la sorte.

Pour conclure cette conférence est juste excellente et je ne peux que vous conseiller de la regarder en replay lorsque celle-ci sera disponible sur la chaine youtube de HZV.

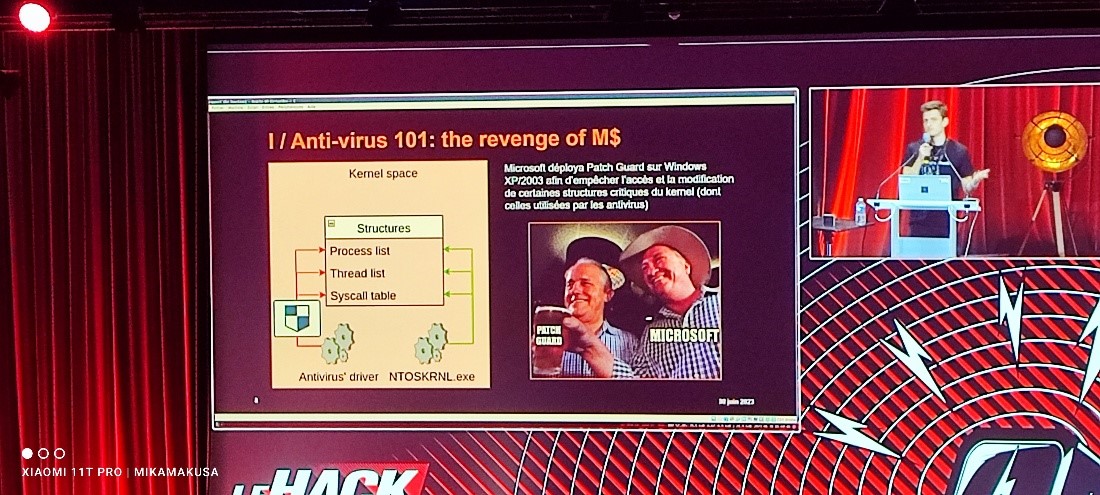

Du driver Windows à l'EDR

Lors de ce talk, Aurelien CHALOT, fait un focus sur le fonctionnement des antivirus. Lors de son intervention, il nous senibilise sur les moyens nécessaire à l'interprétation des actions de ces derniers. La solution est venue d'une fonctionnalité de l'OS Windows, appelée Kernels Callbacks. Cependant, les entreprises développant les antivirus (McAfee, Symantec, Kaspersky, etc.…), n'ont pas toujours facilitées les relations en travaillant main dans la main avec Microsoft, suite au déploiement de PatchGuard (sur Windows XP). En effet, celui-ci empêchait l'accès et la modification du kernel...et donc le fonctionnement des antivirus. Depuis, Microsoft a proposé une alternative : Le framework WDF (pour Windows Driver Framework) comprenant le Kernel Mode Driver Framework et le User Mode Driver Framework. Le premier donne accès à toutes les fonctionnalités du kernel mais semble difficile et très risqué à prendre en main (à cause de potentiels kernel panic) contrairement au second.

Lambda Malware : the hidden threat in excel spreadsheets

Le duo composé de Yonathan BAUM et de Daniel WOLFMAN, deux chercheurs en cybersécurité venus nous faire un historique des types de malwares que peut contenir un fichier Excel. Depuis les macros jusqu'à l'utilisation de Lambdas, en passant par le VBA et .NET avec l'obfuscation d'information dans le but de masquer une charge utile malveillante. Ils nous ont également gratifié d'une petite démonstration technique de Comment est-ce qu'un fichier Excel contenant un malware peut-il échapper à une détection anti-virus ?

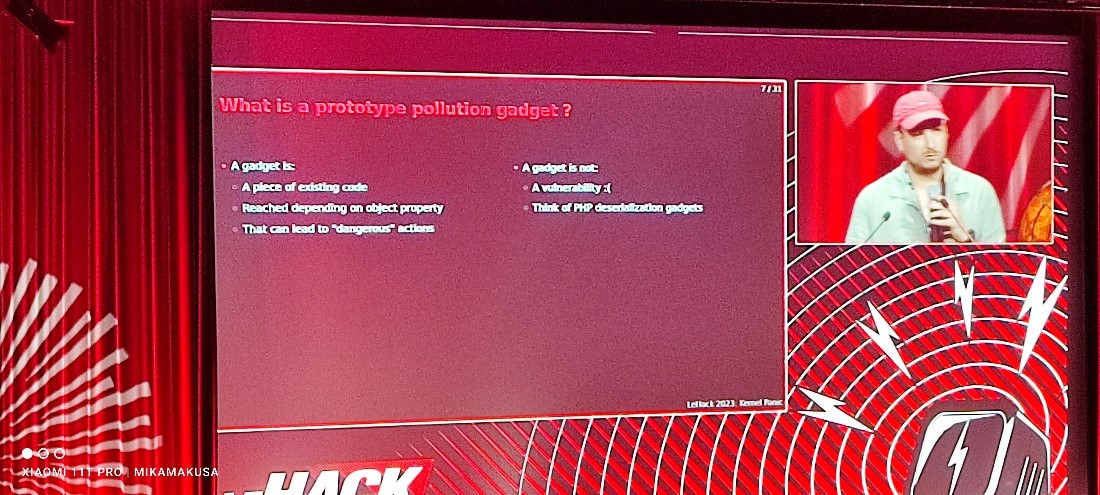

Prototype pollution and where to find them

Ici, il s'agit de BitK, un ambassadeur technique, et de SakillR, un développeur R&D, venu nous expliquer ce que sont les prototypes en JavaScript et comment les trouver de manière très simple, même pour les non-initiés. Ils ont démontré également comment polluer ces mêmes prototypes dans un but malveillant, afin d'introduire des propriétés exotiques à certains objets conduisant à un comportement inattendu et permettant potentiellement à l'attaquant d'exécuter du code arbitraire.

L'objectif réel de cette intervention est, via l'utilisation d'un outil développé par et pour eux-mêmes, est d'aider à identifier les objets potentiellement dangereux en instrumentant le code source via une démonstration technique ciblant certaines des bibliothèques JavaScript les plus utilisées.

Parasitage de serveur for fun and profit

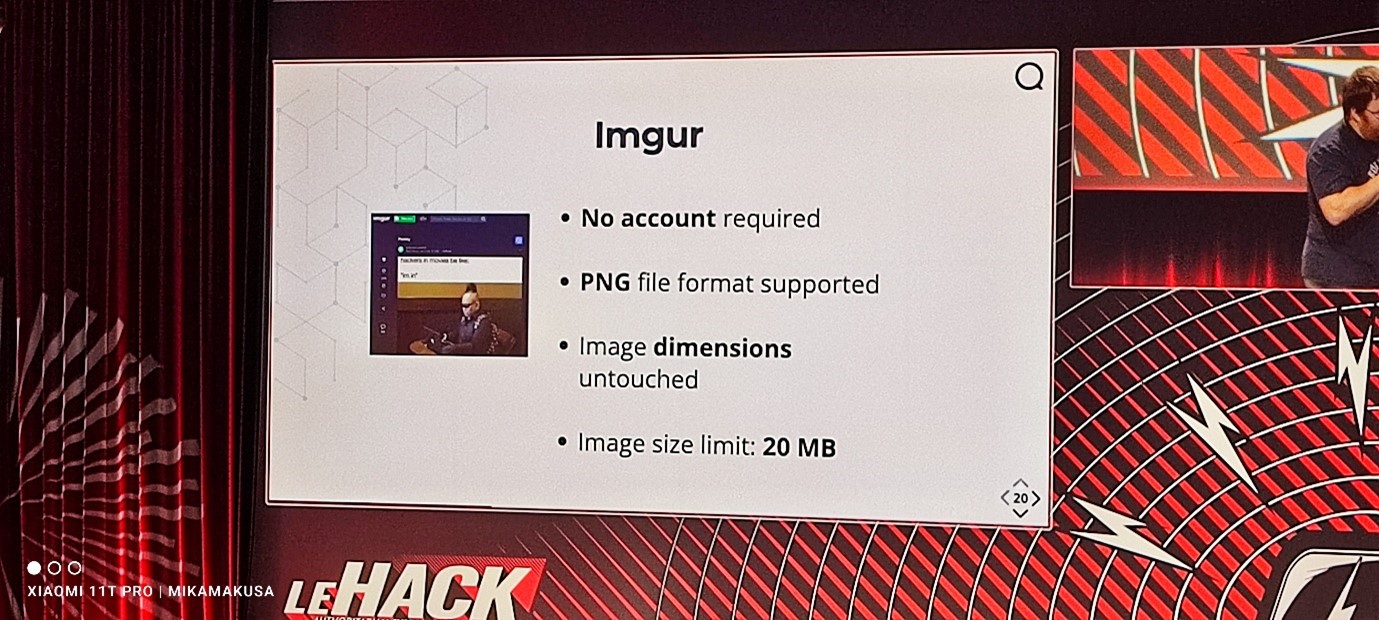

L'intervention de Damien CAUQUIL, nous venant de Virtualabs, est peut-être la plus...amusante...même si ce n'est pas vraiment le bon mot pour décrire comment parasiter un serveur web en y stockant des fichiers...à l'insu de l'administrateur en charge de celui-ci.

Evidemment, cette action n'est pas à reproduire chez vous (oui oui comme le catch) ! Potentiellement illégale, ce n'est pas réellement dangereux car ça ne porte pas atteinte aux données présentes sur le serveur en question, bien qu'une démonstration soit réalisée ainsi quela transmission de bonnes pratiques dans le but d'éviter ce type de situations.

ZFS Raiders Of The Lost File

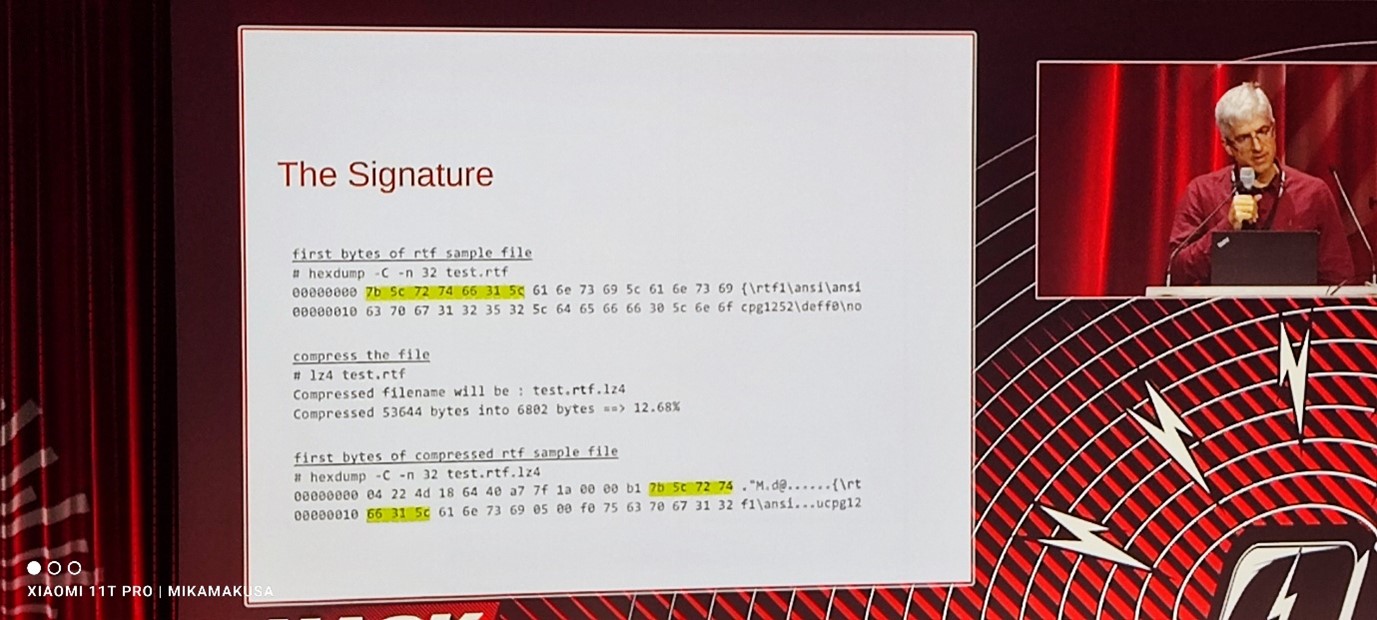

Nikolaos TSAPAKIS, nous explique lors de ce talk, comment, après avoir voulu jeter un vieux disque dur, il a cherché à récupérer un fichier sur la partition ZFS du disque en question.

Après avoir créé une image du disque, il a commencé à rechercher le fichier via sa signature...hexadécimale (en se souvenant l'extension et la taille du fichier) et, une fois le bon header trouvé, décompresser le bloc de données et réécrire le fichier.

Le tout à l'aide d'un script en Python. Une conférence vraiment passionnante !

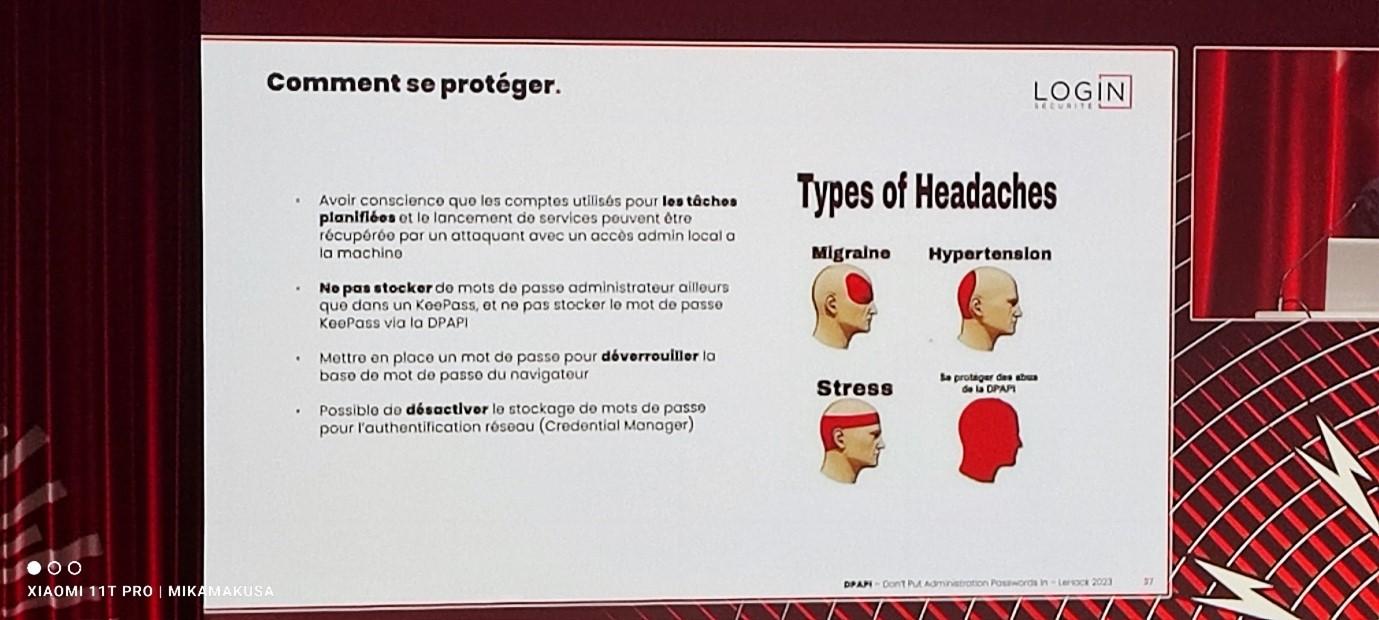

DPAPI - Don't Put Administration Passwords In

Thomas SEIGNEURET et Pierre-Alexandre VANDEWOESTYNE, tous deux de Login Sécurité, sont venu nous présenter DPAPI, une API de Windows mise à disposition aux développeurs dans le but de stocker les secrets des utilisateurs afin qu'ils n'aient pas la partie cryptographique à gérer. Mais ce n'est pas tout, en ayant également un point de vue securité offensive, ils nous ont également détaillé et démontré comment un attaquant peut exploiter les possibles failles de cette API en expliquant les différentes mesures de protections pouvant être mise en place dans le but de limiter leur exploitation.

En conclusion, nous avons qu'une seule recommandation à vous faire : rendez-vous à cet évènement unique ! Conférences, workshops, challenges, ambiance générale, vous trouverez votre bonheur et aurez la chance de rencontrer des personnes incroyables !