EASM pour External Attack Surface Management ou gestion de la surface d’attaque extérieur, ce service permet de simuler la position d’un attaquant externe et de toutes les informations publiques qu’il peut récupérer pour préparer une attaque contre votre infrastructure. J’ai accompagné un client (ETI commençant à moderniser sa cyber) dans sa mise en place. Voici mon retour d’expérience :

Opportunité

Le but de ma mission n’était pas EASM, mais en discutant avec le RSSI, il est apparu que la société possédant plusieurs marques, avait une problématique de listage et de maitrise de son exposition sur internet. Je lui ai alors parlé de Defender EASM car ils étaient en train de migrer sur Azure.

En lui expliquant que la solution était gratuite pour 30 jours et demandait peu de ressource pour sa mise en place, le POC fut lancé.

Mise en place

Après la création d’une ressource EASM, action extrêmement simple, il faut créer un seed et à partir de là, EASM opère seul.

Ce seed contient vos noms de domaines, vos noms de hosts et vos plages d’IP publiques. Avec ces infos, EASM va parcourir différentes sources d’informations (serveur DNS, base de données public) de manière hebdomadaire.

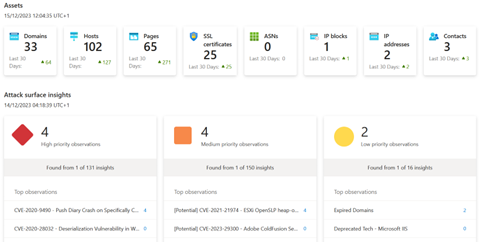

La découverte initiale prend 24 à 48h. Passé ce délai, on obtient ce résultat :

Cela nous fournit donc des informations au sujet de :

- Domaines externes

- Hôtes

- Pages

- Certificat SSL

- ASN (Autonomous System Number, utilisé dans le cadre de BGP)

- Bloc d’IP

- IP

- Contact

La plupart des données viennent des serveur DNS. Par exemple, "contact" liste les personnes apparaissant avec un WhoIs.

Cela permet de s’assurer qu’il reste uniquement des personnes travaillant encore pour l’organisation.

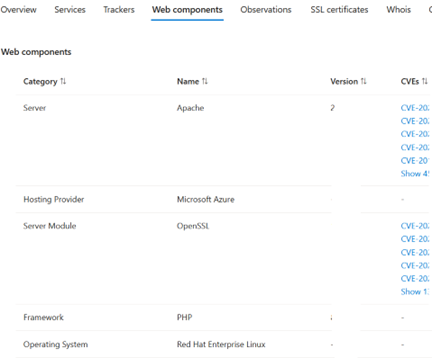

Exemple d’information pour 1 hôte : cela nous indique que certains logiciels présentent des CVE

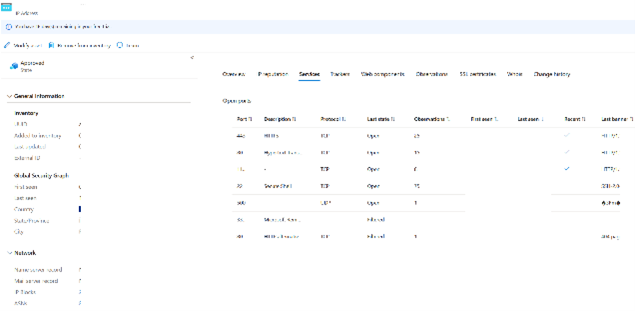

Exemple d’information récupérer sur 1 adresse IP avec un scan des ports ouverts :

Point d’attention

L’outil récupère des informations basées sur votre seed. Si votre organisation a un nom courant, les résultats peuvent être nombreux. Il faut alors procéder à un tri. Nous sommes facturés suivant le nombre d’objet trouvés : 0,011 € ressource/jour (4€ l’année) au 15/12/2023) et cela nuit à la priorisation des vulnérabilités trouvées.

Passé le 1er scan, il faut donc procéder à une sélection afin d’être sûr de n’avoir que les ressources de son organisation (on peut également paramétrer son seed pour exclure des plages d’IP, nom de domaine sans rapport).

Il ne semble pas y avoir de contrôle sur le seed que l’on utilise. Un attaquant peut s’en servir pour cartographier avec précision une cible potentielle (déjà faisable avec un certain nombre d’autres outils).

Gains pour le client

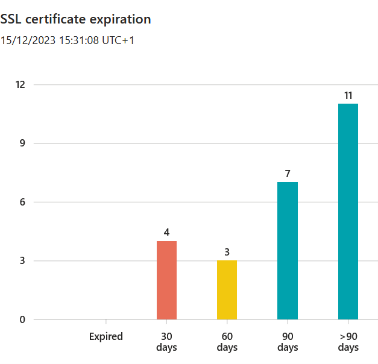

- Remplacement de l’outil de gestion des certificats : EASM fournit un listing des certificats externes avec leur date d’expiration :

En branchant EASM sur log analytics et Sentinel, cela génère des alertes envoyées aux équipes responsables. Cela permet de supprimer l’outil de gestion interne où l’enregistrement est manuel et fréquemment oublié.

- Meilleure vision et maitrise de son empreinte externe (nom de domaine oublié et facturé...)

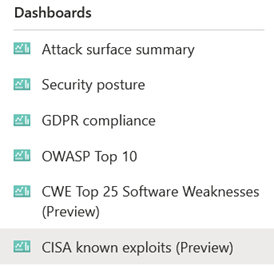

- Contextualisation des alertes par rapport à différent référentiel :

- La partie GDPR couvre les méthodes d’authentification, cookie avec durée de vie supérieur à 1 an et cookie de tierce partie

- OWASP Top 10 et CWE Top 25 classent les vulnérabilités suivant ces référentiels

- CISA (Cybersecurity and Infrastructure Security Agency) est le plus intéressant pour la priorisation car il indique des vulnérabilités activement exploitées

À noter que bien que l’interface soit complétée avec beaucoup d’informations sur les vulnérabilités et leurs remédiations associées, une personne ayant de l’expertise en gestion des vulnérabilités saura tirer le meilleur parti du service.

Une fois le 1er scan effectué et remédiations les plus urgentes réalisées, le produit peut sembler superflu pour une organisation n’ayant pas une grande présence sur le web. Il a été décidé de partir sur un seed en permanence afin de récupérer les certificats (use-case cité plus haut) et, tous les 6 mois, créer une nouvelle ressource EASM (pour profiter de 30 jours gratuit) et faire un scan complet. Le prix pour une infrastructure de grande taille peut être important, les éléments facturés sont les hôtes, domain et IP.

Rex pour une grande organisation

Un autre client (multinationale) avait un souci pour maitriser ses référentiels d’url et de CSP les hébergeant. La solution Defender a pu la aussi montrer ses preuves avec une classification des hosts par CSP. La détection du Shadow IT peut également faire partie du périmètre. A noter que l’outil réussit à identifier des hosts dont l’url ne comporte pas le nom de l’organisation grâce à l’études des enregistrements DNS.

Cela permet d’avoir une très bonne vision des services existants (et parfois oubliés).

Ma conclusion

Si vous êtes déjà client Azure, la solution brille pour sa facilité de mise en place. Son usage au quotidien nécessite d’avoir des personnes formées sur la gestion de vulnérabilités pour prioriser et traiter au mieux les remontées. Il faut aussi prendre le temps de valider l’inventaire pour ne pas se retrouver avec une facturation importante.

La possibilité de disposer de 30 jours gratuits à la création d’une ressource permet d’essayer « pour voir » et ainsi de déterminer si la solution est adaptée à votre organisation ou pas.

Il existe d’autres solution pour l’EASM (FalconSurface de CrowdStrike, Cortex Xpanse de Palo Alto…) Cette fonctionnalité est essentielle pour les équipes des CTI ou gestion de vulnérabilité et permet de détecter une porte d’entrée qu’utilisera un attaquant !

Matthieu GAILLARD-MIDOL

Practice Leader SecOps & CloudSec