Par Franck Cecile – TheExpert Cybersécurité Squad

> A lire aussi :

- Squad à la #DEFCON27 (1/3) : Quèsaco?

- Squad à la #DEFCON27 (Part 3/3) : Mon ressenti

Mon expérience de la DEF CON

Qu'est-ce que j'y ai fait, qu'est-ce que j'y ai vu ?

Mon expérience à la DEF CON a été entachée par un vol annulé lors de mon transfert à Philadelphie. Une tempête et une trentaine d’annulation de vols, et c’est 48h de délai pour repartir à Las Vegas. Soit 2 jours de DEF CON loupés. Qu’à cela ne tienne, les 2 jours restants sont suffisants pour prendre la mesure de l’immensité de l’évènement, et en apprécier tous ses aspects. Dans tous les cas, être présent les 4 jours permettrait au mieux de couvrir 25% de la convention, tant celle-ci est gigantesque. Résumé du planning :

- ½ journée à suivre 2 talks :

- Un talk au sein de l’Aviation Village

- Un talk au sein du Hack The Sea Village

- ½ journée à explorer les différents villages

- ½ journée à suivre 2 conférences :

- Une conférence sur la possibilité d’injection d’une backdoor sur un microcontrôleur

- Une conférence sur la possibilité d’injection d’un ransomware sur un Appareil Photo Numérique

- ½ journée à explorer la DEF CON dans son ensemble, ponctuée de la réunion de clôture

Voilà pour la vue globale. Passons aux détails.

Aviation & Safety

Le premier Talk auquel j’ai assisté était donné par 4 intervenants (au CV long comme le bras) de l’Aviation Village. Des profils somme toute très complémentaires (une docteur, un chercheur, un hacker, et un ancien pilote). Celui-ci portait sur l’état des politiques de sécurité de l’aviation.

Rapide introduction faite par le 1er intervenant sur la réglementation de la sûreté de la régulation aérienne, en prenant le cas d’étude d’un Boeing 737 max. La parole est ensuite donnée à ses confrères qui rentrent dans le vif du sujet.

Le 2ème intervenant met en parallèle avec d’autres industries (notamment l’automobile) la complexité organisationnelle et réglementaire pour résorber des vulnérabilités constatées sur des avions. Age et obsolescence des systèmes, difficultés à se procurer le matériel (les banques font moins facilement crédit pour acheter un Boeing que pour une Golf…) et à tester les bugs en conditions réelles, et enfin, la mise en œuvre (extrêmement lourde) de correctifs généralisés, qu’ils soient techniques, organisationnels, ou physiques.

Le 3ème intervenant présente une vulnérabilité qu’il a (fièrement) mis au grand jour, sur l’usurpation de trafic aérien, à travers le protocole ADS-B (Automatic dependent surveillance – broadcast). Un avion de ligne envoie à qui veut l’entendre sa position GPS à travers ce protocole, non authentifié, non chiffré. Une radio à 1 000 $ est donc suffisante pour transmettre à la tour de contrôle un faux signal GPS. Plusieurs scénarios chaotiques (mais non catastrophiques) sont donc imaginables. Pour plus d’informations, c’est par ici.

Enfin, le dernier intervenant, ancien pilote de l’US Air Force, a donné son point de vue métier sur la considération possible des incidents de sûreté, de sécurité, ou de cybersécurité, lorsqu’on est en vol. De ses dires, 3 choix s’offrent au pilote en cas d’incident, lorsqu’on est l’air: rentrer à la base, rentrer à la base de toute urgence (voire s’éjecter), ou ne pas considérer l’incident. En aucun cas le pilote ne peut se permettre de perdre du temps en l’air à analyser, diagnostiquer, ou à résorber l’incident. On comprend aisément qu’un pilote ne peut pas gérer ce type d’incident qui dépasse à la fois ses compétences et ses capacités de traitement en plus du pilotage même.

Des discours, complémentaires, certes, mais qui donnaient parfois l’impression de ne pas être raccord (j’irai même jusqu’à penser que les intervenants se lançaient de petites piques indirectement, à l’évocation de leur travaux ou missions, apportant bien peu de considération au travail de l’autre).

Je m’interroge également sur la possibilité de réaliser l’attaque par usurpation de trafic aérien, et son impact réel. Quelques recherches m’indiquent que le risque existe, mais n’est pas aussi démesuré que ce que l’on pourrait le redouter. D’autres mesures de sécurité (principe de défense en profondeur) empêchant le scénario de tourner à la catastrophe aussi facilement. Les informations et les points de vue apportés n’en demeuraient pas moins très intéressants.

Maritime & Propulsion

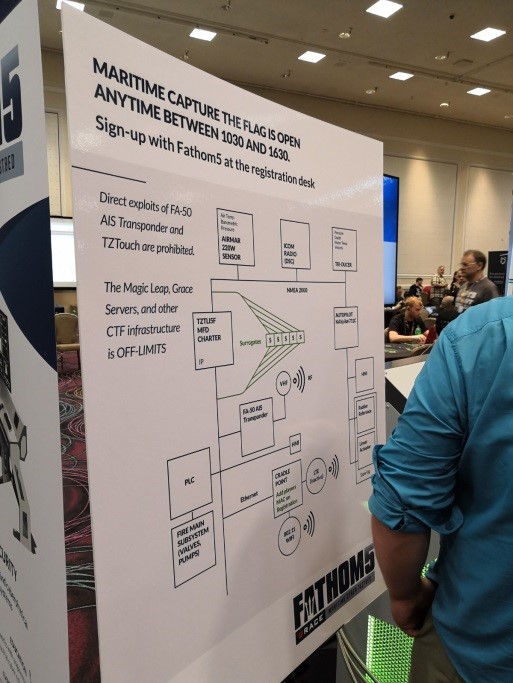

Pour le deuxième talk, celui-ci concernait le Hack The Sea Village, dédié au maritime donc. Talk donné par un Hacker (là encore, un CV et des expériences très impressionnantes) concernant les vulnérabilités découvertes sur le système de pilotage de la Propulsion d’un navire, suite à un bug bounty.

Premières explications données sur le fonctionnement générique d’un moteur diesel, rappelant au passage que le monde maritime n’est pas sensibilisé à l’IT/OT. Puis on en vient au choix du matériel à tester : deux ICS de la marque Auto-Maskin – Propulsion Management (DCU 210E Engine Controller et RP 210E Remote Panel). Les raisons de ce choix sont les suivantes : marque largement répandue, et surtout, il n’est pas nécessaire de prouver que l’on est en train de construire un navire pour se procurer le matériel, comme cela semble être le cas avec la concurrence.

L’intervenant nous dresse alors une liste de navires de guerre équipés de ces systèmes, informations obtenues directement à partir du commercial de la société : on parle de Porte-Avions et de navires de combat. Un petit peu plus sensible que le ferry-boat tout de même.

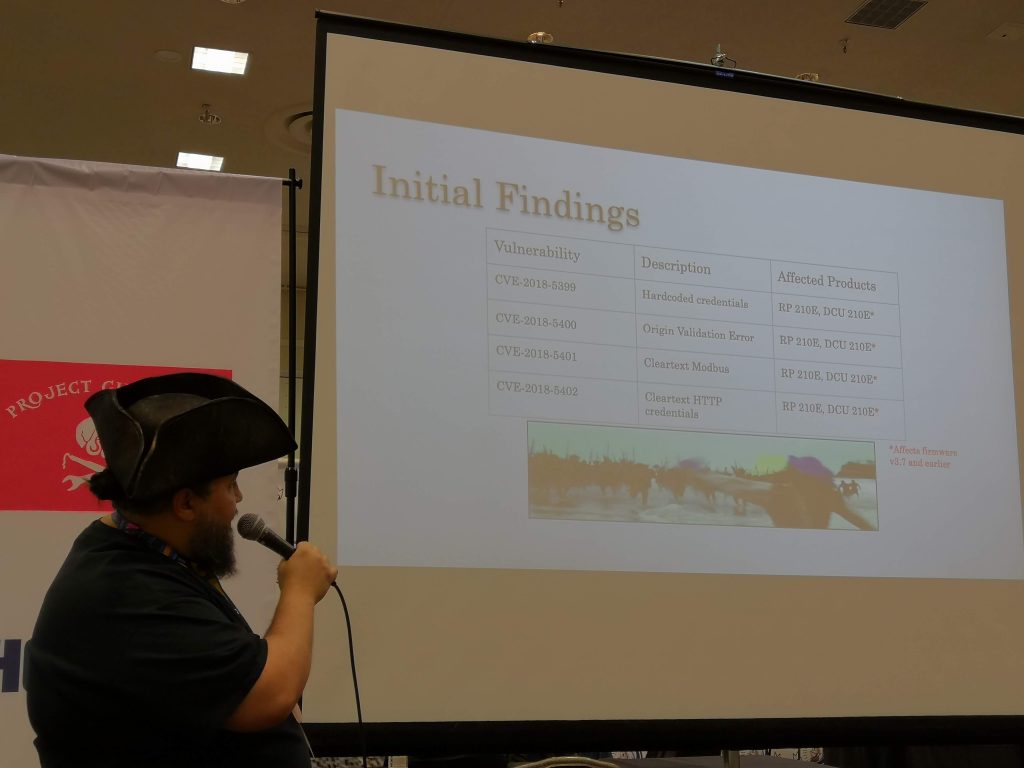

Ensuite vient la présentation du lab mis en place, avec un accès réseau direct aux ICS, ainsi qu’un accès sans-fil pour utiliser l’application android de la société (oui, vous avez bien lu). Et enfin, présentation de la méthodologie de bug bounty. Du très classique, appuyé de bonnes compétences. Des scans réseau, de l’analyse de code, du brute force, etc… Du basique, et c’est le hacker lui-même qui le précise et le rappelle : rien de drastique ! Résultat, 4 CVE (Common Vulnerabilities and Exposures) découvertes, dont une à propos d’identifiants codés en dur sur le système ! Les détails techniques sont ensuite donnés et expliqués sur ces découvertes.

Et puis… c’est tout. Pour ma part, petite frustration après de telles découvertes, assez hallucinantes. Je m’attendais à ce que soit évoquée la menace qui pèse sur ces systèmes, et le risque réel.

Aucun doute qu’avec un accès aussi facile à de telles informations (que ce soit à travers le commercial ou le bug bounty), il existe un risque. Mais je m’interroge sur la possibilité d’exploiter ces vulnérabilités, sachant que même si on est bien informé, il faudrait que l’attaquant parvienne à s’affranchir des autres mesures de sécurité pour obtenir un accès au système et mettre en œuvre son attaque. Pas simple, mais pas impossible vu les enjeux.

Les conférences

J’ai également assisté à 2 conférences ; la 1ère m’intriguant par les possibilités offertes : l’injection d’un payload sur un microcontrôleur pour mettre en place une backdoor. La 2ème m’intéressait plus pour des aspects personnels, en tant que photographe : la possibilité d’injection d’un ransomware sur un Reflex numérique.

A l’heure des suspicions concernant d’éventuelles backdoors sur du Huawei, Kaspersky, Android, des avions de combat F35, et j’en passe, en évoquant des problématiques de souveraineté nationale en premier rang, qu’en est-il réellement ? Sans m’attarder sur les détails techniques, ni sur la méthodologie retenue (mes compétences ont limité ma compréhension, mais le sujet en était pas moins extrêmement bien présenté), l’intervenant a présenté plusieurs vidéos dont le résultat est assez bluffant : la récupération des SMS reçus par un téléphone, ainsi que la prise de commande (partielle) d’une voiture. Un peu plus de détails ici.

En revanche, là encore je m’interroge sur le réalisme et les possibilités d’une attaque de ce type, sachant qu’un accès physique au microcontrôleur est nécessaire. Qui aurait intérêt à mettre en place de telles backdoors, et surtout, qui en aurait les moyens, financiers, organisationnels, voire politique (la question de la technique relevant presque du détail à ce niveau-là), sans que cela ne soit visible ?

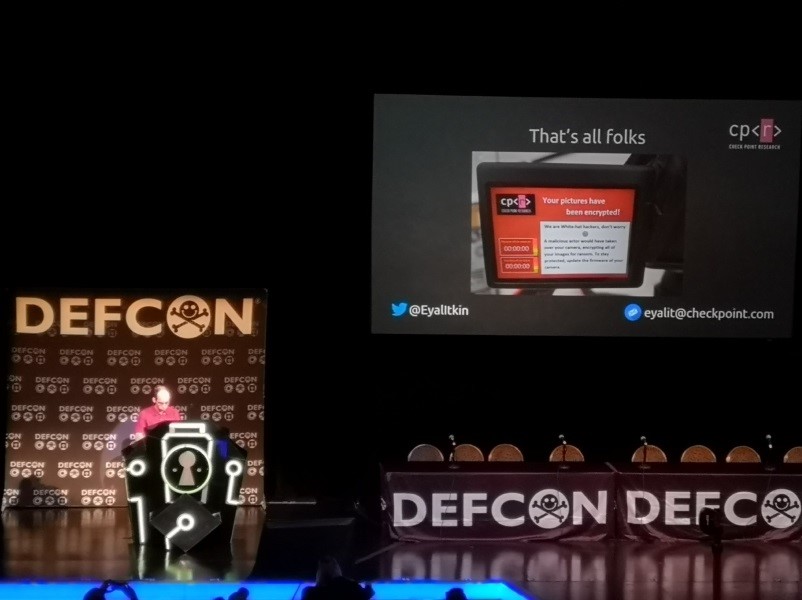

Finalement, dernière conférence sur l’injection d’un ransomware sur un Reflex par du sans-fil. En l’occurrence, Canon EOS 80D (tournant sous DryOS, OS propriétaire). Là aussi, je passe sur la technicité et la méthodologie évoquée, qui, une fois de plus, des dires de l’intervenant (œuvrant pour le centre de recherche de CheckPoint), restent très basique, mais qui, à mon sens, n’enlève rien à la réussite du hacker.

Voir ici. Les vulnérabilités découvertes s’exploitent via câble USB, bluetooth, ou wifi. L’injection du ransomware (factice pour le coup) s’effectue grâce à des vulnérabilités dans le protocole PTP (Picture Transfert Protocol), pas suffisamment sécurisé. Il est à noter que les CVE ont étés confirmées par Canon, et sont d’ores et déjà patchées à travers une mise à jour du firmware.

La démonstration est effectuée en vidéo, et effectivement, l’appareil fini par être locké, et les photos chiffrées. Autre détail précisé par l’intervenant, le protocole PTP est utilisé par les autres constructeurs (Nikon, Sony, etc…). La même faille est donc (potentiellement) exploitable.

Un ransomware sur un Reflex, encore un coup de maître de ces satanés hackers ! C’est un peu le discours qui a été tenu sur l’ensemble des médias, suite à cette conférence. La news a été largement répandu, et a eu son petit impact auprès du grand public, immédiatement après la DEF CON. Mais cette fois, en tant que photographe, je peux en juger, évaluer la menace, et les risques qui pèsent sur mon activité favorite.

Possesseur de Canon EOS 7D, 6D, et Sony A7, mon point de vue est le suivant :

- 7D : pas de sans-fil, pas concerné, c’est plus simple

- 6D : wifi, mais je ne l’utilise pas du tout, je l’ai donc désactivé, pas concerné non plus

- A7 : j’utilise énormément les technologies sans fil pour transférer rapidement mes photos sur smartphones et les sauvegarder immédiatement dans mon cloud, à moindre effort. Je pense utiliser ces technologies bien plus que la moyenne des photographes d’ailleurs. Mais en tant que monsieur tout le monde, suis-je pour autant concerné ?

La réponse : non, pas du tout. Pourquoi ? Parce que je préfère le NFC (que j’active uniquement au besoin) pour le transfert sans fil (pas de PTP donc). Il m’arrive parfois d’utiliser le wifi, c’est vrai (donc probablement le protocole PTP), mais c’est plus rare. Lorsque c’est le cas, soit je me connecte à mon appareil en point-à-point avec un ad-hoc préconfiguré et sécurisé avec mon smartphone (donc je ne suis pas concerné), soit éventuellement (mais c’est très rare), je me connecte au wifi de ma maison (donc très peu concerné). A noter que pour des soucis de batterie, je n’active le wifi qu’au besoin.

Dans quel cas de figure pourrait-on donc être attaqué ? En se connectant à un wifi public, chose qui est extrêmement rare pour un photographe à mon sens. Et à moins d’être un photographe réputé, et une cible privilégiée, je doute fortement (mais ce n’est que mon avis) qu’un attaquant ait un intérêt (financier ou autre) à mettre en œuvre ce genre d’attaque.

Donc, là encore, les exploits techniques sont impressionnants, mais leur teneur dans la vie réelle est à étudier.

Et le reste ?

En dehors des talks et conférences auxquels j’ai assisté, et n’ayant pas le niveau technique pour participer aux CTF, Bugs Bounty, et Workshops, j’ai pu explorer les Villages, et les différentes zones de la DEF CON, sans chercher à récupérer d’informations précises. Il faut dire qu’il y avait du choix, tant les Villages étaient nombreux. Parmi les principaux thèmes abordés, on retrouve notamment :

- L’IA (Intelligence Artificielle)

- L’Aviation

- La Blockchain

- Les Voitures

- Le Cloud

- Le Chiffrement

- Les Drones

- Le Maritime (Navires & Ports)

- L’IoT (Internet Of Things – Objets Connectés)

- Les ICS (Systèmes Industriels – SCADA)

- L’Ingénierie Sociale

- Les Red / Blue Teams

- Le Sans-Fil

- Etc…

Je n’ai que peu eu l’occasion d’échanger, mais j’ai pu admirer et apprécier les différentes technos, et produits présentés, que ce soit pour en faire la promotion, ou pour les tester.

Il faut dire que simplement se balader à travers la DEF CON est un spectacle, et une expérience enrichissante en soit. Il y’a de quoi émerveiller et impressionner n’importe quel passionné de nouvelles technologies, et malgré la complexité apparente des sujets abordés, ils n’en restent pas moins abordables à qui s’y connait moins, tant ceux-ci sont bien présentés. L’ambiance est bonne enfant, l’univers est délirant, bref, la DEF CON est, en soi, un véritable spectacle.

La suite : Retour d’expérience – Squad à la #DEFCON27 (Part 3/3) : Mon ressenti.